Microsoft Entra Emergency Accounts

- Micha

- 13. Aug. 2025

- 4 Min. Lesezeit

In diesem Artikel will ich kurz das Einrichten und Verwalten eines solchen Account beschreiben. Meiner Meinung nach einer der wichtigsten Bestandteile einer produktiven Microsoft 365 Umgebung.

Was ist ein Breaking Glass Account

Ein Break Glass Account in Microsoft Entra ID ist ein speziell konfigurierter Notfall-Administratorzugang, der ausschließlich in kritischen Situationen verwendet wird – etwa, wenn reguläre Zugriffsmöglichkeiten wie die Multi-Faktor-Authentifizierung über Mobilgeräte nicht verfügbar sind, z. B. bei einem Dienstausfall.

Um maximale Sicherheit zu gewährleisten, wird dieser Account mit einem FIDO2-Sicherheitsschlüssel wie dem YubiKey geschützt. Dieser übernimmt die Authentifizierung vollständig und ersetzt das klassische Passwort. Die Vorteile liegen auf der Hand:

Physische Sicherheit: Der Schlüssel ist ein Hardware-Gerät und kann nicht einfach kopiert oder digital gestohlen werden.

Phishing-Schutz: Selbst bei Kenntnis der Zugangsdaten bleibt der Zugriff ohne den physischen Schlüssel verwehrt.

Benutzerfreundlichkeit: Der Schlüssel wird einfach per USB angeschlossen und bei der Anmeldung aktiviert – ganz ohne zusätzliche Software.

Breite Kompatibilität: FIDO2-Schlüssel funktionieren mit vielen Plattformen und Diensten, darunter auch Microsoft Azure.

Mit dieser Kombination aus Notfallzugang und moderner Authentifizierungstechnologie stellst du sicher, dass dein Tenant auch in Ausnahmefällen geschützt und erreichbar bleibt – ohne Kompromisse bei der Sicherheit.

Voraussetzungen und Lizenzierung

Lizenz Anforderungen

Für die Einrichtung von Notfallzugängen in Microsoft Entra ID sind keine kostenpflichtigen Lizenzen erforderlich. Bereits die Microsoft Entra ID Free-Lizenz, die standardmäßig in jedem Microsoft-Tenant enthalten ist, reicht für die Erstellung und Verwaltung solcher Accounts aus.

Monitoring

Um Anmeldevorgänge von Notfallkonten überwachen zu können, müssen die Sign-In Logs an einen Log Analytics Workspace gesendet werden. Diese Funktion setzt mindestens eine Microsoft Entra ID P1-Lizenz oder höher voraus.

Wenn zudem noch Warnmeldung über Log Analytics Workspace eingerichtet werden, fallen für diese Bereitstellung und Laufzeit auch monatliche Kosten an. Wenn nur eine E-Mail-Benachrichtigung versendet werden soll, sind die Kosten eher gering ca. 2€ / Monat. Bei SMS-Versand oder Microsoft Sentinal muss mit mehr Kosten gerechnet werden.

FIDO2-Sicherheitsschlüssel (z.B. YubiKey)

Zur Absicherung der Notfallkonten empfiehlt Microsoft den Einsatz von FIDO2-kompatiblen Sicherheitsschlüsseln wie dem YubiKey. Diese Hardware-Schlüssel bieten:

Physische Sicherheit: Nicht kopierbar oder digital kompromittierbar

Schutz vor Phishing: Kein Zugriff ohne den physischen Schlüssel, selbst bei bekannten Zugangsdaten

Einfache Handhabung: Plug & Play ohne zusätzliche Software

Breite Kompatibilität: Funktioniert mit Microsoft Azure und vielen weiteren Plattformen

Für die Verwendung von FIDO2 Key, muss die entsprechende Authentifizierungsmethode aktiv und eingerichtet sein

Einrichtung

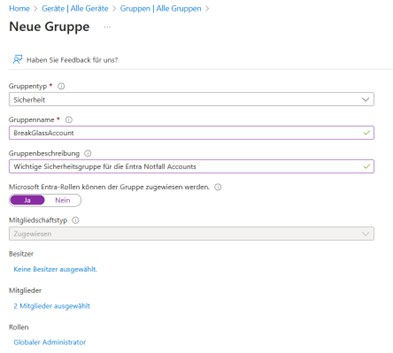

Sicherheitsgruppe in Microsoft Entra erstellen

Um die Verwaltung von Notfallkonten (Break Glass Accounts) zu erleichtern, empfiehlt es sich, eine dedizierte Sicherheitsgruppe in Microsoft Entra ID anzulegen. Diese Gruppe dient als organisatorische Einheit, über die Zugriffsrechte und Richtlinien gezielt gesteuert werden können.

Schritte zur Erstellung

Öffne das Microsoft Entra Admin Center

Navigiere zu Identität > Gruppen

Klicke auf „Neue Gruppe“

Wähle den Gruppentyp „Sicherheitsgruppe“

Vergib einen Namen (z. B. „Notfallzugang-Gruppe oder BreakGlassAccounts)

Microsoft Entra-Rollen können der Gruppe zugewiesen werden aktivieren

Füge die entsprechenden Notfallkonten als Mitglieder hinzu

Rolle Global Administrator hinzufügen

Diese Gruppe kann später in Conditional Access Policies, Monitoring-Regeln oder Audit-Konfigurationen eingebunden werden, um eine zentrale und nachvollziehbare Verwaltung zu ermöglichen.

Notfall Accounts anlegen

Microsoft empfiehlt aus Sicherheitsgründen das Anlegen mehrere Notfall Konten. Dabei sollten gewissen Dinge berücksichtigt werden

- Die Konten müssen cloud-only sein (nicht aus einem lokalen AD synchronisiert).

- Sie sollten dauerhaft mit der Rolle Globaler Administrator ausgestattet sein (Dies regeln wir mit einer Entra Rollen Gruppe) im nächsten Schritt

- Die Accounts sind nicht einzelnen Personen zugeordnet, sondern dienen ausschließlich dem Notfallzugriff.

- Die Nutzung dieser Konten sollte streng eingeschränkt und überwacht werden – nur im absoluten Ausnahmefall.

- Beim UserPrincipalName (Anmeldename) sollte nicht die Kunden Domain verwendet werden. Hier die Azure Standard Domain (.onmicrosoft.com) verwenden

Schritte zur Erstellung

Öffne das Microsoft Entra Admin Center

Navigiere zu Identität > Benutzer

Klicke auf „Neun Benutzer erstellen“

Komplexes Passwort vergeben und zusätzlich im entsprechendem Firmen Passwort Manager abspeichern

Gruppe zuweisen

Benutzer in einem InPrivate-Fenster auf (https://myaccount.microsoft.com/) anmelden und FIDO2 Key registrieren

Bedingte Zugriffsregel einrichten

Microsoft Entra Conditional Access stellt sicher, dass Notfallkonten (Break Glass Accounts) ausschließlich mit phishing-resistenten Multi-Faktor-Authentifizierungsmethoden verwendet werden können – z. B. mit einem FIDO2-Sicherheitsschlüssel wie dem YubiKey.

Diese Richtlinie schützt den Zugriff auf sensible Administratorfunktionen und verhindert, dass sich jemand mit einem einfachen Passwort oder unsicheren Methoden anmelden kann.

So richtest du die Richtlinie ein

1. Öffne das Microsoft Entra Admin Center

2. Navigiere zu Sicherheit > Conditional Access

3. Klicke auf „Neue Richtlinie erstellen“ und Namensgebung beachten

4. Konfiguriere:

- Benutzer: Break Glass Accounts Sicherheitsgruppe

- Ziel: Alle Cloud Apps

- Zugriffssteuerung: Erlaube nur phishing-resistente MFA (z. B. FIDO2)

- Optional: Einschränkungen nach Standort, Gerät oder IP-Adresse

- Sitzung: Anmeldehäufigkeit – Jedes Mal und Beständige Browsersitzung – Niemals persistent

5. Speichern und einschalten

Diese Richtlinie bzw. die Anmeldungen der Notfall Benutzer sollte regelmäßig überprüft und getestet werden, um sicherzustellen, dass sie im Ernstfall zuverlässig funktioniert. Zudem sollte ein entsprechendes Logbuch oder Nachweis über Azure Logs geführt werden.

Bestehende Richtlinie anpassen

Im nächsten Schritt müssen wir die vorher eingerichtet Sicherheitsgruppe aus allen bestehenden „Block“ und „MFA“ Regeln ausschließen.

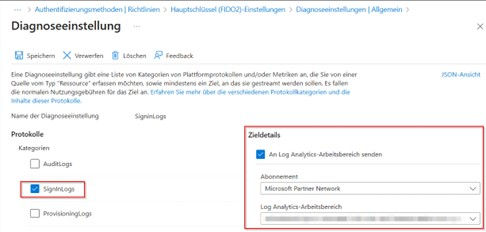

Monitoring der Anmeldungen

Um sicherzustellen, dass Notfallkonten (Break Glass Accounts) ausschließlich im Ernstfall verwendet werden, empfiehlt Microsoft die Einrichtung eines Monitoring-Mechanismus über Azure Monitor in Kombination mit einem Log Analytics Workspace.

Diese Lösung ermöglicht es, Anmeldeaktivitäten der Notfallkonten kontinuierlich zu überwachen und bei jeder Nutzung automatisch eine Benachrichtigung auszulösen – z. B. per E-Mail oder SMS. So wird jede Verwendung transparent dokumentiert und kann sofort überprüft werden.Schritte

1. Azure Analytics Workspace einrichten

2. Anmeldedaten an Workspace senden

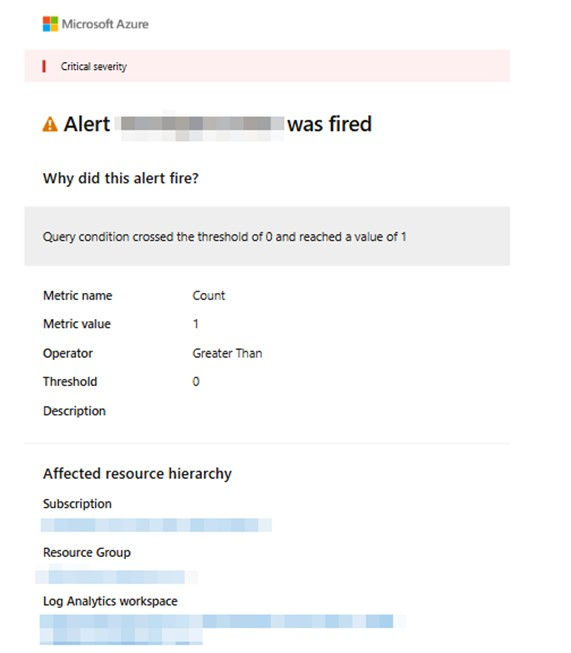

Senden einer Warnung

Auf Basis der protokollierten Anmeldungen können mit entsprechenden Alerts Warnungen versendet werden.

Schritte

1. In den Log Analytics Workspace wechseln

2. Bereich Überwachung – Warnungen

3. Benutzerdefinierte Warnungsregel erstellen

4. Signalname: Benutzerdefinierte Protokollsuche

5. Suchabfrage, anstelle von UPN, den UserPrincipalName des Notfall Accounts eintragen

SignInLogs | where UserPrincipalName contains "UPN"6. Operator: Größer als

7. Schwellwert: 0

8. Häufigkeit der Auswertung: 5 Minuten

9. Aktionsgruppe erstellen (Region, Name, Anzeige Name), Benachrichtigung an E-Mail. Alle anderen Tabs sind optional. Überprüfen und erstellen auswählen

Warnungen

Wenn alles eingerichtet wurde, kommen die Warnungen per Mail, und sind im Admin Center sichtbar.

Anpassen der Benachrichtigung

Der Inhalt der Benachrichtigung, die bei einer Anmeldung mit einem Notfallkonto ausgelöst wird, kann individuell angepasst werden.

Kommentare